Cетевой экран Kaspersky Internet Security, разбираемся с настройками по умолчанию

Alexander Antipov

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security.

Первый шаг к безопасному путешествию по бескрайним просторам всевозможных сетей это конечно же установка надежного средства защиты. Одним из немногих таких средств является комплексный продукт Kaspersky Internet Security . Несмотря на то, что KIS продукт достаточно сложный, он сразу после установки готов выполнять все возложенные на него обязанности. Необходимость в дополнительных настойках возникает крайне редко, и это очень большой плюс разработчикам. Но необходимо понимать, что эта возможность базируется на острой грани компромиссных решений. В чем они заключаются рассмотрим на примере сетевого экрана.

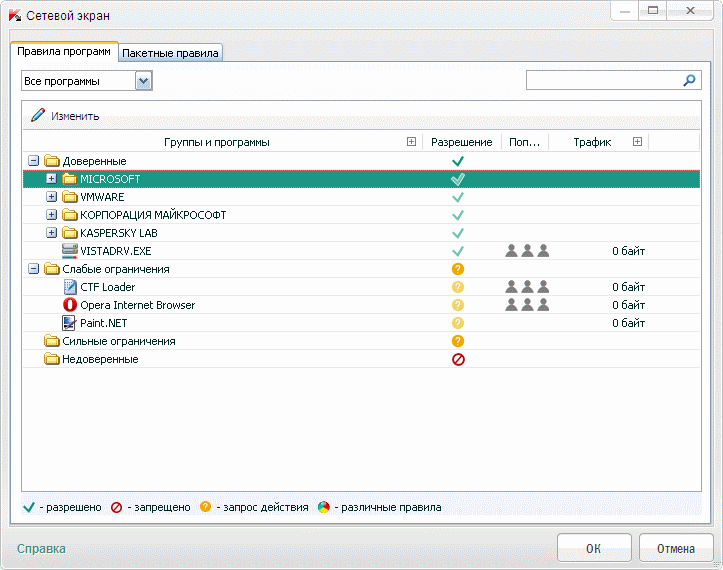

Настройки сетевого экрана состоят из двух частей: правила для программ и пакетные правила. При помощи правил программ можно разрешать или запрещать определенным программам или группам программ посылать или принимать пакеты или устанавливать сетевые соединения. При помощи пакетных правил разрешается или запрещается устанавливать входящие или исходящие соединения, и передача или прием пакетов.

Посмотрим, что представляют собой правила для программ.

Все программы имеется четыре категории:

- Доверенные — им разрешено все без исключения.

- Слабые ограничения — установлено правило “запрос действия”, позволяющее пользователю по самостоятельно принимать решение о целесообразности сетевого общения программ этой группы.

- Сильные ограничения — в части разрешения работы с сетью, то же, что и слабые.

- Не доверенные — по умолчанию этим программам запрещено любое сетевое общение (по человечески очень жаль их).

В группу “доверенные” по умолчанию помещены все программы от Микрософт, собственно сам KIS и другие программы известных производителей. Для настроек по умолчанию выбор хороший, но лично я не стал бы всем программам, пусть даже и именитых производителей, так безраздельно доверять.

Как же попадают программы в ту или иную группу? Здесь все не так просто. Решение о помещении конкретной программы в одну из четырех групп принимается на основе нескольких критериев:

- Наличие сведений о программе в KSN (Kaspersky Security Network).

- Наличие у программы цифровой подписи (уже проходили).

- Эвристический анализ для неизвестных программ (что то типа гадания).

- Автоматически помещать программу в заранее выбранную пользователем группу.

Все эти опции находится в настройках “Контроль программ”. По умолчанию установлены первые три опции, использование которых и приводит к большому количеству “доверенных” программ. Четвертую опцию можно выбрать самостоятельно как альтернативу первым трем.

Проведем эксперимент. Поместим какую либо программу (например, браузер “Opera”) в список программ со слабыми ограничениями и посмотрим как работает правило “запрос действия”. Для вступления правил программ в действие нужно закрыть и снова открыть программу, правила для которой были изменены. Если теперь попробовать зайти на любой сайт, то никакого запроса действия не произойдет, а программа спокойно установит сетевое соединение. Как оказалось, правило “запрос действия” работает только если в основных параметрах защиты снят флажок с опции “Выбирать действие автоматически”.

Еще один сюрприз ожидает пользователей сетевых утилит типа ping, tracert (если правило “запрос действия” распространить на доверенные программы), putty (ssh клиент) и, возможно, им подобных. Для них KIS упорно не хочет выводить экран запроса действия. Здесь выход может быть только один — устанавливать разрешения для конкретной программы вручную.

Прежде, чем перейти к пакетным правилам, позволю себе один совет: создавайте для каждой группы программ свои подгруппы. Например: “Сетевые утилиты”, “Офисные программы”, “Программы для Интернета”, и т.д. Во первых, всегда можно будет быстро найти нужную программу, и, во вторых, можно будет устанавливать правила на определенные группы, вместо установки правил для отдельных программ.

Пакетные правила.

В пакетных правилах определяются отдельные признаки пакетов: протокол, направление, локальный или удаленный порт, сетевой адрес. Пакетные правила могут действовать как “разрешающие”, “запрещающие” и “по правилам программ”. Правила просматриваются сверху вниз пока не будет найдено разрешающее или запрещающее правило по совокупности признаков. Если правило для пакета не найдено, то применяется правило по умолчанию (последнее). Обычно в сетевых экранах последним правилом устанавливают запрет на прием и передачу любых пакетов, но для KIS это правило разрешающее.

Действие “по правилу программ” является по своей природе “окном” для собственно действий правил программ. Это удобно, поскольку можно определять очередность выполнения правил. Например, программа пытается отправить пакет на 53 порт DNS сервера. Если есть пакетное правило с действием “по правилам программ”, направлением “исходящее”, удаленный порт 53 (или не определен), и для программы установлено разрешающее правило для отправки пакета на 53 порт, то пакет будет отправлен, если программе запрещено отправлять пакеты на 53 порт, то этот пакет отправлен не будет.

Область действия правил охватывает определенную область: “любой адрес” (все адреса), “адрес подсети” — здесь можно выбрать тип подсети “доверенные”, “локальные” или “публичные”, и “адреса из списка” — указать IP адреса или доменные имена вручную. Отношение конкретной подсети к “доверенной”, “локальной” или “публичной” устанавливается в общих нстройках сетевого экрана.

Пакетные правила KIS, в отличие от большинства сетевых экранов, перегружены большим числом направлений: “входящее”, “входящее (поток)”, “исходящее”, “исходящее (поток)”, и “входящее/исходящее”. Причем, правила с некоторыми сочетаниями протокола и направления не работают. Например, правило запрета ICMP в сочетании с потоковыми направлениями работать не будет, т.е. запрещенные пакеты будут проходить. К UDP пакетам почему то применяются потоковые направления, хотя UDP протокол по своей природе как такового “потока” не создает, в отличии от TCP.

Еще один, не совсем приятный момент заключается в том, что в пакетных правилах отсутствует возможность указать реакцию на запрет входящего пакета: запретить прием пакета с уведомлением отправившей его стороны или просто отбросить пакет. Это так называемый режим “невидимости”, который раньше в сетевом экране присутствовал.

Теперь обратимся к собственно правилам.

1 и 2 правила разрешают по правилам программ отправлять DNS запросы по протоколам TCP и UDP. Безусловно, оба правила полезны, но в основном такие сетевые программы как почтовые и браузеры запрашивают адреса сайтов через системную службу DNS, за работу которой отвечает системная программа “svchost.exe”. В свою очередь, сама служба использует вполне конкретные адреса DNS серверов, указываемые вручную или через DHCP. Адреса DNS серверов меняются редко, так что вполне хватило бы разрешения отправки DNS запросов для системной службы “svchost.exe” на фиксированные сервера доменных имен.

3 правило разрешает программам отправку электронной почты по протоколу TCP. Здесь также, как и для первых двух правил, достаточно было бы создать правило для конкретной программы работы с электронной почтой указав на какой порт и сервер производить отправку.

4 правило разрешает любую сетевую активность для доверенных сетей. Будьте очень внимательны при включении этого правила, не перепутайте случайно тип сети. Это правило фактически отключает функции сетевого экрана в доверенных сетях.

5 правило разрешает любую сетевую активность по правилам программ для локальных сетей. Это правило хоть и не отключает полностью сетевой экран, но в значительной степени ослабляет его контрольные функции. По логике 4 и 5 правила нужно было бы разместить в самом верху, чтобы предотвратить обработку пакетов правилами 1 — 3 при нахождении компьютера в доверенной или локальной сети.

6 правило запрещает удаленное управление компьютером по протоколу RDP. Хотя область действия правила “все адреса”, но фактически оно действует только в “публичных сетях”.

7 и 8 правило запрещает доступ из сети к сетевым службам компьютера по протоколам TCP и UDP. Фактически правило действует только в “публичных сетях”.

9 и 10 правила разрешают всем без исключения подключаться к компьютеру из любых сетей, конечно исключая службы, запрещенные правилами 6 — 8. Действует правило только для программ с разрешенной сетевой активностью. Но будьте очень внимательны, сетевая активность по умолчанию разрешена практически всем программам за исключением не доверенных.

11 — 13 правила разрешают прием входящих ICMP пакетов для всех программ. Смысла в этих правилах не больше, чем в 1 — 3, потому, что ICMP в подавляющем большинстве случаев использует программа ping и tracert.

14 правилом запрещается прием всех типов ICMP пакетов, разумеется за исключением разрешенных правилами 11 — 13.

16 правило запрещает входящий ICMP v6 эхо запрос. ICMP v6 в подавляющем большинстве случаев не нужен. Можно было бы запретить его полностью.

17 правило разрешает все, что явно не разрешено или запрещено предыдущими правилами. Это правило хотя и не отображается на экране, но помнить о его существовании безусловно необходимо.

Настройки сетевого экрана KIS по умолчанию безусловно хороши и подходят большинству пользователей домашних компьютеров, на которых, собственно, и ориентирован этот продукт. Но гибкость и нетребовательность к дополнительным настройкам, о которой упоминалось в начале статьи, к сожалению достигается за счет безопасности самих же пользователей, делая эту самую безопасность очень сильно зависимой от человеческого фактора: знаний и безошибочных действий самого пользователя.

27.02.2015 12:45:58

Антивирусное средство защиты является одним из ключевых компонентов защиты компьютера от вредоносных программ. Антивирусное средство защиты должно быть обязательно установлено на компьютер и регулярно обновляться.

1. РЕКОМЕНДАЦИИ ПО НАСТРОЙКЕ KASPERSKY ENDPOINT SECURITY 10 ДЛЯ WINDOWS

1.1. КОНТРОЛЬ РАБОЧЕГО МЕСТА

1.1.1. Контроль запуска программ

Данный компонент позволяет отслеживать попытки запуска программ пользователями и регулировать запуск программ с помощью правил. Для включения контроля запуска программ необходимо выполнить следующие действия:

2. В блоке Контроль рабочего места выберите раздел Контроль запуска программ;

Включить Контроль запуска программ;

Сохранить .

1.1.2. Контроль активности программ

Данный компонент регистрирует активность, совершаемую программами в системе, и регулирует деятельность программы в зависимости от их статуса. Для включения контроля активности программ необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Контроль рабочего места выберите раздел Контроль активности программ;

3. Установите флажок напротив пункта Включить Контроль активности программ;

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.1.3. Мониторинг уязвимостей

Данный компонент осуществляет проверку на уязвимости программ при их запуске и уже запущенные программы. Для включения мониторинга уязвимостей необходимо:

1. Откройте окно настройки параметров программы;

2. В блоке Контроль рабочего места выберите раздел Мониторинг уязвимостей;

3. Установите флажок напротив пункта Включить Мониторинг уязвимостей;

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.1.4. Контроль устройств

Данный компонент позволяет контролировать подключение съёмных устройств. Для включения контроля устройств и выбора устройств необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Контроль рабочего места выберите раздел Контроль устройств;

3. Установите флажок напротив пункта Включить Контроль устройств;

4. В списке устройств отметьте устройства, которые необходимо контролировать;

Сохранить .

1.1.5. Веб-контроль

Данный компонент позволяет контролировать доступ к веб-ресурсам в зависимости от их содержания и расположения. Для включения контроля доступа к веб-ресурсам необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Контроль рабочего места выберите раздел Веб-контроль;

3. Установите флажок напротив пункта Включить Веб-контроль;

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.2. АНТИВИРУСНАЯ ЗАЩИТА

1.2.1. Файловый антивирус

Файловый Антивирус позволяет выбрать один из предустановленных уровней безопасности файлов или же настроить их самостоятельно, задать действия, которые должен выполнять файловый антивирус при обнаружении зараженного файла, выбрать технологии и режимы проверки файлов.

Для того чтобы включить Файловый антивирус необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Файловый антивирус ;

3. Установите флажок Включить Файловый Антивирус .

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Уровень безопасности

- высокий;

- рекомендуемый;

- низкий.

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Файловый антивирус ;

3. В блоке Уровень безопасности

- Уровень безопасности

- Настройка

В открывшимся окне Файловый антивирус

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Для изменения действий Файлового Антивируса при обнаружении зараженного файла необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Файловый антивирус ;

3. В блоке выберите один из следующих параметров:

- Лечить

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.2.2. Почтовый антивирус

Почтовый антивирус осуществляет проверку входящих и исходящих почтовых сообщений на наличие в них каких-либо файлов представляющих угрозу компьютеру.

Для того чтобы включить Почтовый Антивирус необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Файловый антивирус ;

3. Установите флажок Включить Почтовый Антивирус ;

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Уровень безопасности

Уровни безопасности представляют собой различные наборы параметров, применяемых для защиты файловой системы. В антивирусном средстве Kaspersky Endpoint Security 10 для Windows предустановлено три уровня безопасности:

- высокий;

- рекомендуемый;

- низкий.

Для изменения уровня безопасности необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Почтовый антивирус ;

3. В блоке Уровень безопасности выберите один из следующих параметров:

- Уровень безопасности

Используя ползунок, выберите один из 3-х предустановленных уровней безопасности.

- Настройка

В открывшимся окне Почтовый антивирус настройте уровень безопасности файлов самостоятельно и сохраните сделанные изменения.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Действия при обнаружении угроз

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Почтовый антивирус ;

3. В блоке Действия при обнаружении угрозы выберите один из следующих параметров:

- Выбирать действие автоматически

- Выполнять действие: Лечить. Удалить, если лечение невозможно.

- Лечить

- Удалить, если лечение невозможно

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.2.3. Веб-Антивирус

Веб-Антивирус позволяет защищать компьютер при работе в Интернете.

Для того чтобы включить Веб-Антивирус необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Веб-Антивирус ;

3. Установите флажок Включить Веб-Антивирус .

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Уровень безопасности

Уровни безопасности представляют собой различные наборы параметров, применяемых для защиты файловой системы. В антивирусном средстве Kaspersky Endpoint Security 10 для Windows предустановлено три уровня безопасности:

- высокий;

- рекомендуемый;

- низкий.

Для изменения уровня безопасности веб-трафика необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Веб-Антивирус ;

3. В блоке Уровень безопасности выберите один из следующих параметров:

- Уровень безопасности

Используя ползунок, выберите один из 3-х предустановленных уровней безопасности.

- Настройка

В открывшимся окне Почтовый антивирус настройте уровень безопасности файлов самостоятельно и сохраните сделанные изменения.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Действия при обнаружении угроз

Для изменения действий Почтового Антивируса при обнаружении зараженного сообщения необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Веб-Антивирус ;

3. В блоке Действия при обнаружении угрозы выберите один из следующих параметров:

- Выбирать действие автоматически

- Запрещать загрузку.

- Разрешать загрузку

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.2.4. IM-Антивирус

IM-Антивирус позволяет осуществлять проверки трафика, передаваемого программами для быстрого обмена сообщениями. Для того чтобы включить IM-Антивирус необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел IM-Антивирус ;

3. Установите флажок Включить IM -Антивирус .

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Область защиты

Под областью защиты подразумеваются объекты, проверяемые IM-Антивирусом во время работы. По умолчанию IM-Антивирус проверяет входящие и исходящие сообщения. Для того чтобы сформировать область защиты, необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел IM-Антивирус ;

3. В блоке Область защиты выберите один из следующих пунктов:

- Входящие и исходящие сообщения

При выборе данного параметра IM-Антивирус будет осуществлять проверку всех входящих и исходящих сообщений программ быстрого обмена сообщениями;

- Только входящие сообщения

При выборе данного параметра IM-Антивирус будет осуществлять проверку только входящих сообщений программ быстрого обмена сообщениями;

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Методы проверки

Настройка использования эвристического анализа

Для того чтобы настроить методы проверки IM-Антивирусом необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел IM-Антивирус ;

3. В блоке Методы проверки

— Поверхностный;

— Средний;

— Глубокий.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Настройка проверки IM-Антивирусом ссылок по базам вредоносных и фишинговых веб-адресов

Для того чтобы настроить проверки IM-Антивирусом ссылок по базам вредоносных и фишинговых веб-адресов необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел IM-Антивирус ;

3. В блоке Методы проверки выполните следующие действия:

- Проверять ссылки по базе вредоносных веб-адресов

Выбор данной опции позволяет осуществлять проверку ссылок в сообщениях программ быстрого обмена сообщениями на их принадлежность к базе вредоносных веб-адресов;

- Проверять ссылки по базе фишинговых веб-адресов

Выбор данной опции позволяет осуществлять проверку ссылок в сообщениях программ быстрого обмена сообщениями на их принадлежность к базе фишинговых веб-адресов.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.2.5. Сетевой экран

Сетевой экран позволяет защитить данные, хранящиеся на компьютере, подключенном к локальной сети и сети Интернет. Сетевой экран позволяет обнаруживать все сетевые соединения на компьютере и блокировать все возможные для ОС угрозы.

По умолчанию сетевой экран включен. Выключать его крайне не рекомендуется. Для того чтобы включить или выключить сетевой экран необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Сетевой экран .

3. Осуществите одно из следующих действий:

- Установите флажок Включить сетевой экран . При установке флажка напротив данного пункта Сетевой экран будет включен.

- Убрать флажок Включить сетевой экран . При снятии флажка напротив данного пункта Сетевой экран будет выключен.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.2.6. Защита от сетевых атак

Защита от сетевых атак, обнаружив попытку атаки на компьютер, блокирует любую сетевую активность атакующего компьютера в отношении компьютера, на котором установлено антивирусное средство защиты. Для включения защиты от сетевых атак необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Защита от сетевых атак ;

3. Установите флажок напротив пункта Включить защиту от сетевых атак;

4. Установите флажок напротив пункта Добавить атакующий компьютер в список блокирования на.

Сохранить .

1.2.7. Мониторинг системы

Мониторинг системы осуществляет сбор данных о действиях программ, запущенных на компьютере. В дальнейшем собранная информация может быть использована при лечении программ (откат действий, произведенных вредоносными программами в ОС), помещение исполняемого файла в карантин в случае, если активность программы совпадает с шаблоном опасного поведения.

По умолчанию Мониторинг включен и работает. Выключать его можно только при крайней необходимости и не рекомендуется.

Для включения и выключения Мониторинга необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Мониторинг системы ;

3. Выберите одно из следующих действий:

- Включить мониторинг системы .

Необходимо установить флажок для включения мониторинга

- Выключить Мониторинг системы .

Необходимо снять флажок для выключения мониторинга.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Настройка мониторинга системы

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Мониторинг системы ;

3. Отметьте галочками необходимые действия:

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Использование шаблонов опасного поведения программ

Для использования шаблонов необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Мониторинг системы ;

3. В блоке Проактивная защита установите флажок Использовать обновляемые шаблоны опасного поведения (BSS).

4. В раскрывающемся списке При обнаружении вредоносной активности программы выберите необходимое действие:

- Выбирать действие автоматически .

При выборе данного пункта, выполняются действия, заданные по умолчанию. По умолчанию исполняемый файл вредоносной программы помещается в карантин.

- Перемещать файл в карантин .

При выборе данного пункта, обнаруженный вредоносный файл будет перемещен в карантин.

- Завершать работу вредоносной программы .

При выборе данного пункта, в случае обнаружение вредоносной программы, антивирус завершит ее работу.

- Пропускать .

При выборе данного пункта, при обнаружении вредоносного файла, антивирус не производит с ним никаких действий.

Откат действий вредоносных программ при лечении

Для включения или отключения отката действий вредоносных программ при лечении, необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Антивирусная защита выберите раздел Мониторинг системы ;

3. Выбрать одно из следующих действий:

При установке галочки напротив данного пункта, при лечении вредоносных программ будет выполняться откат действий, совершенных этими программами в ОС.

При снятии галочки напротив данного пункта, при лечении вредоносных программ не будет выполняться откат действий, совершенных этими программами в ОС.

- Выполнять откат действий вредоносных программ при лечении .

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.3. ЗАДАЧИ ПО РАСПИСАНИЮ

Настройка задач по расписанию позволяет осуществлять какие-либо действия в заданное время, что гарантирует регулярность выполнения проверок и обновлений.

1.3.1. Обновление

Для установки времени выполнения обновлений необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Обновление ;

3. В блоке Режим запуска и источник обновлений нажмите кнопку Режим запуска…

4. В открывшемся окне перейдите во вкладку Режим запуска . Выберите один из следующих вариантов установки обновлений:

При выборе данного пункта необходимо настроить Периодичность установки обновлений.

5. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.3.2. Полная проверка

Уровень безопасности

Для настройки уровня безопасности при полной проверке необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Полная проверка ;

3. В блоке Уровень безопасности

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Действия при обнаружении угроз

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Полная проверка ;

3. В блоке

- Выбирать действие автоматически

- Выполнять действие

- Лечить

- Удалять, если лечение невозможно.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Полная проверка ;

3. В блоке Режим запуска и объекты проверки

- Режим запуска

— Вручную

— По расписанию.

- Объекты для проверки

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.3.3. Проверка важных областей

Для настройки уровня безопасности проверки важных областей необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Проверка важных областей ;

3. В блоке Уровень безопасности при помощи ползунка выберите уровень безопасности. Предусмотрено 3 уровня:

- Низкий

- Рекомендуемый

- Высокий

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Действия при обнаружении угроз

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Проверка важных областей ;

3. В блоке Действие при обнаружении угрозы необходимо выбрать одно из следующих действий:

- Выбирать действие автоматически

- Выполнять действие

При выборе пункта можно выбрать следующие действия:

— Лечить

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Режим запуска и объекты проверки

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Проверка важных областей ;

3. В блоке Режим запуска и объекты проверки необходимо настроить следующие параметры:

- Режим запуска

При нажатии данной кнопки откроется окно настройки. Необходимо выбрать один из режимов запуска:

— Вручную

— По расписанию.

- Объекты для проверки

При нажатии данной кнопки откроется окно настройки. Необходимо отметить объекты для проверки, а также можно добавить новые объекты.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

1.3.4. Выборочная проверка

Для настройки уровня безопасности выборочной проверки необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Выборочная проверка ;

3. В блоке Уровень безопасности при помощи ползунка выберите уровень безопасности. Предусмотрено 3 уровня:

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Действия при обнаружении угроз

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Выборочная проверка ;

3. В блоке Действие при обнаружении угрозы необходимо выбрать одно из следующих действий:

- Выбирать действие автоматически

- Выполнять действие

При выборе данного пункта можно выбрать следующие действия:

— Лечить

— Удалять, если лечение невозможно.

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Режим запуска проверки

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Проверка важных областей ;

- В блоке Режим запуска и объекты проверки необходимо настроить Режим запуска

При нажатии данной кнопки откроется окно настройки. Необходимо выбрать один из режимов запуска:

— Вручную

— По расписанию.

Сохранить .

1.3.5. Поиск уязвимостей

Поиск уязвимостей позволяет осуществлять регулярные проверки установленного программного обеспечения на уязвимости, позволяя тем самым оперативно узнавать о возможных проблемах и своевременно устранять их.

Объекты для проверки

Для настройки объектов для поиска уязвимостей необходимо выполнить следующую последовательность действий:

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Поиск уязвимостей ;

3. В блоке Объекты для проверки необходимо отметить галочкой производителей, в чьих продуктах необходимо осуществлять поиск уязвимостей:

- Microsoft

- Другие производители

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

Для настройки режима запуска поиска уязвимостей необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. В блоке Задачи по расписанию выберите раздел Поиск уязвимостей ;

3. В блоке Режим запуска поиска уязвимостей необходимо выбрать один из следующих режимов запуска поиска уязвимостей:

- Вручную;

- По расписанию.

- Сохраните сделанные изменения, нажав кнопку Сохранить .

4. Сохраните сделанные изменения, нажав кнопку Сохранить .

2. РЕКОМЕНДАЦИИ ПО НАСТРОЙКЕ DR.WEB DESKTOP SECURITY SUITE (ДЛЯ РАБОЧИХ СТАНЦИЙ WINDOWS), ВЕРСИЯ 6.0

2.1. Уведомления

Уведомления позволяют пользователю оперативно получать информацию о важных событиях в работе Dr.Web. Для настройки уведомлений необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Основные выберите пункт Уведомления .

3. Установите флажок напротив пункта Использовать уведомления и нажмите кнопку Параметры уведомлений…

4. В появившемся окне отметьте флажками необходимые вам уведомления. При выборе флажок можно установить в одном из столбцов:

- Экран .

При установке флажка напротив данного пункта, будут отображаться экранные уведомления

- Почта .

При установке флажка напротив данного пункта, оповещения будут приходить по почте.

5. Задайте дополнительные параметры отображения экранных уведомлений:

- Не показывать уведомления в полноэкранном режиме .

Выбор данного пункта позволяет не получать уведомления при работе с приложениями в полноэкранном режиме.

- Отображать уведомления Брандмауэра на отдельном экране в полноэкранном режиме.

Выбор данного пункта позволяет отображать уведомления от брандмауэра на отдельном рабочем столе во время работы приложений в полноэкранном режиме.

6. Сохраните сделанные изменения, нажав кнопку ОК .

2.2. Обновления

Для настройки обновлений необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Основные выберите пункт Обновление .

3. Выбрать обновляемые компоненты:

- Все (рекомендуется) ;

- Только базы .

4. Установить Периодичность обновлений .

5. Настроить источник обновлений, нажав кнопку Изменить…

В появившемся окне выберите один из источников обновлений:

- Интернет (рекомендуется).

При выборе данного пункта, обновления устанавливаются с сайта разработчика.

- Локальная или сетевая папка .

При выборе данного пункта, обновления устанавливаются из локальной или сетевой папки, в которую скопированы обновления.

- Антивирусная сеть.

При выборе данного пункта, обновления устанавливаются через локальную сеть с компьютера, на котором установлена антивирус и создано зеркало обновлений,

6. Сохраните сделанные изменения, нажав кнопку ОК .

7. Выбрать прокси-сервер, нажав кнопку Изменить…

В появившемся окне необходимо указать настройки подключения к прокси-серверу:

- Адрес

- Пользователь

- Пароль

- Тип авторизации

8. Сохраните сделанные изменения, нажав кнопку ОК .

9. Выбрать зеркало обновлений, нажав кнопку Изменить…

В появившемся окне укажите путь к папке, в которую будут копироваться обновления.

10. Сохраните сделанные изменения, нажав кнопку ОК .

11. Сохраните все сделанные изменения, нажав кнопку ОК .

2.3. Антивирусная сеть

Функция Антивирусная сеть позволяет удаленное управление установленным средством антивирусной защиты с других компьютеров в пределах одной локальной сети, на которых установлены те же самые средства антивирусной защиты.

Для включения данного параметра необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Основные выберите пункт Антивирусная сеть .

3. Установите флажок напротив пункта Разрешить удаленное управление.

4. Сохраните сделанные изменения, нажав кнопку ОК .

2.4. Превентивная защита

Настройка превентивной защиты позволяет задать реакцию антивирусного средства защиты на действия сторонних приложений, которые могут привести к заражению компьютера.

Уровень превентивной защиты

Для настройки уровня превентивной защиты необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Основные выберите пункт Превентивная защита .

3. Задайте уровень блокировки подозрительных действий, нажав кнопку Изменить… .

- Минимальный (рекомендуемый)

Уровень, установленный по умолчанию. Такой уровень запрещает автоматическое изменение системных объектов, модификация которых однозначно свидетельствует о попытке вредоносного воздействия на ОС. Также запрещается низкоуровневый доступ к диску и модификация файла HOSTS.

- Средний

Данный уровень дополнительно запрещает доступ к тем критическим объектам, которые могут потенциально использоваться вредоносными программами.

- Параноидальный

В случае выбора этого уровня будет доступ интерактивный контроль за загрузкой драйверов, автоматическим запуском программ и работой системных служб.

4. Сохраните сделанные изменения, нажав кнопку ОК .

Защита от потери данных

Защита от потери данных позволяет создавать копии содержимого выбранных папок, защищая тем самым важные файлы от изменений вредоносными программами.

Для настройки защиты от потери данных необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Основные выберите пункт Превентивная защита .

3. Для настройки защиты от потери данных нажмите кнопку Изменить…

4. В открывшемся окне выберите опцию Выключить защиту от потери данных

5. Для добавления файлов, которые необходимо копировать, нажмите кнопку Добавить

6. Укажите место хранения копий и периодичность, с которой эти копии будут создаваться.

7. Сохраните сделанные изменения, нажав кнопку ОК .

Для восстановления данных в случае их потери выполните следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Основные выберите пункт Превентивная защита .

3. Нажмите кнопку Восстановить…

4. В открывшемся окне выберите дату, за которую все указанные копии файлов будут восстановлены в указанную папку.

5. Для начала восстановления нажмите кнопку ОК .

2.5. Самозащита

Функция самозащита позволяет защитить средство антивирусной защиты от несанкционированного воздействия.

Для включения самозащиты необходимо:

1. Откройте окно настройки параметров программы;

2. Во вкладке Основные выберите пункт Самозащита .

3. Поставьте флажок напротив пункта Включить самозащиту .

4. При необходимости поставьте флажки напротив следующих пунктов:

- Запрещать эмуляцию действий пользователя

Данная опция запрещает любые изменения в работе средства антивирусной защиты, кроме вносимых пользователем вручную.

- Запрещать изменение даты и времени системы

Данная опция запрещает ручное и автоматическое изменение настроек времени системы.

- Защищать паролем настройки Dr.Web

Данная опция позволяет установить пароль для доступа к настройкам антивирусного средства защиты.

5. Сохраните сделанные изменения, нажав кнопку ОК .

2.6. Защита электронной почты

2.7. Исключаемые приложения

По умолчанию происходит перехват почтового трафика всех пользовательских приложений на компьютере. Для того чтобы задать исключение — приложения, почтовый трафик которых не будет перехватываться, необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке SpIDer Mail выберите пункт Исключаемые приложения .

3. Для добавления приложения в исключение необходимо ввести необходимое имя в поле ввода и нажать кнопку Добавить

4. Сохраните сделанные изменения, нажав кнопку ОК .

2.8. Брандмауэр

Брандмауэр позволяет защитить компьютер от несанкционированного доступа и предотвратить утечку важных данных по сети. Выключать его крайне не рекомендуется.

Для того чтобы включить или отключить брандмауэр необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Брандмауэр выберите пункт Включить или Запустить .

3. Сохраните сделанные изменения, нажав кнопку ОК .

Для настройки брандмауэра осуществите следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Брандмауэр перейдите во вкладку Приложения

3. Для каждого приложения можно:

- Сформировать набор правил фильтрации. Для этого необходимо:

Нажать кнопку Создать

Изменить

Копировать .

- Удалить все правила для программы. Для этого необходимо:

Удалить.

4. Сохраните сделанные изменения, нажав кнопку ОК .

2.9. Интерфейсы

Для того чтобы задать набор правил фильтрации для пакетов, передающихся через определенный сетевой интерфейс, необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Брандмауэр перейдите во вкладку Интерфейсы

3. Выберите из списка требуемый интерфейс и сопоставьте необходимое правило из выпадающего списка.

4. Сохраните сделанные изменения, нажав кнопку ОК .

2.10. Пакетный фильтр

Для задания параметров работы пакетного фильтра необходимо выполнить следующие действия:

1. Откройте окно настройки параметров программы;

2. Во вкладке Брандмауэр перейдите во вкладку Интерфейсы и нажмите кнопку Настроить

3. В окне настроек брандмауэра можно выполнить следующие действия:

Сформировать наборы правил фильтрации. Для этого необходимо выполнить следующие действия:

- Создать набор правил для новой программы. Для этого необходимо:

Нажать кнопку Создать

- Отредактировать существующий набор правил. Для этого необходимо:

Выбрать существующий набор правил в списке и нажать кнопку Изменить

- Добавить копию существующего набора правил. Для этого необходимо:

Выбрать существующий набор правил и нажать кнопку Копировать .

- Удалить выбранный набор правил. Для этого необходимо:

Выбрать соответствующий набор правил и нажать кнопку Удалить.

4. Сохраните сделанные изменения, нажав кнопку ОК .

2.11. Сканер Dr.Web

3. ЗАКЛЮЧЕНИЕ

Антивирусное средство защиты, несомненно, является одной из важных составляющих при обеспечении безопасности компьютера, однако, не стоит забывать, что антивирусное средство защиты не является панацеей от всех угроз.

Не стоит забывать и о базовых настройках безопасности ПК (« »). Так же необходимо помнить и о безопасности в сети Интернет (« »).

Преследуемые цели – безопасность и еще раз безопасность

Давайте представим очень распространенную ситуацию: у вас в сети множество серверов, которые предоставляют какие-то сервисы. Очень вероятно, что некоторые из них имеют внешний интерфейс, который смотрит в WAN, т.е. в глобальную сеть. Обычно это Прокси-сервер, Web-сервер, почтовый и т.д. Ни для кого не секрет, что уже сам этот факт заставляет задуматься вас, как грамотного системного администратора о безопасности вашей сетевой инфраструктуры. Не имеет смысла рассказывать, чем может быть чревато проникновение хакера в вашу сеть. Есть множество вариантов обезопаситься от атак злоумышленика. Среди них – построение у себя так называемую демилитаризованную зону или опубликовать сервер через свой прокси, который уж точно (ведь так?) у вас настроен очень жестко и серьезно. Первый вариант (ДМЗ) пока не “поднят” ввиду каких-либо причин. Пусть это будет нехватка времени и оборудования у системного администратора. Второй (опубликовать через другой сервер) весьма спорный, его пока опустим. А пока для начала давайте настроим сетевой экран, он же брандмауэр, он же фаервол. Основная функция любого firewall – обезопасить доступ к нашему компьютеру извне. Я специально написал слово “компьютер”, ввиду того, что домашние компьютеры и рабочие станции тоже можно обезопасить с помощью экрана. Естественно, нет 100%-защиты при программном брандмауэре, но лучше так, чем ничего. К тому же, у меня такое ощущение, что после сегодняшних моих манипуляций сервер уже не будет подвержен риску Приступим.

ЛАБОРАТОРНЫЙ СТЕНД

Имеется сервер на базе Windows Server 2008 R2, предоставляющий сервис VPN с помощью службы Microsoft RAS. Брандмауэр Windows настроен по умолчанию. В нем я не копался, хотя стоило бы. Но т.к. есть корпоративная лицензия Kaspersky Enterprise Space Security, почему бы ей не воспользоваться и не установить Kaspersky Endpoint Security 8, в состав которого входит программный сетевой экран.

НАСТРОЙКА СЕТЕВОГО ЭКРАНА KASPERSKY

Сетевой экран Kaspersky Endpoint Security 8 идентичен многим экранам данного производителя, включая домашнюю версию Kaspersky Internet Security 2013, поэтому если у кого-то будет другая версия антивируса, то скорее всего данная статья ему также поможет. А теперь начнем.

Настройка – антивирусная защита – сетевой экран. Кликаем кнопку “Сетевые пакетные правила”. Получаем список правил, которые в данный момент работают. Какие-то из них что-то запрещают, другие – разрешают. В данный момент все выглядит примерно так:

Если вы заметили, скриншот неродной. Я его взял из другого продукта – KIS2013, но поверьте на слово – в KES8 все было точно также. И это сервер, где защита должна быть на высшем уровне! Как мы видим, тут многое есть и все примерно понятно: запросы DNS (TCP/UDP), отправка сообщений, любая активность с доверенных сетей полностью разрешена, с локальных – частично, отключен порт, отвечающий за удаленный рабочий стол, отключены различные порты TCP/UDP, а вот активность извне – частично, в конце 5 правил протокола ICMP. Да уж, половина правил непонятна, половина лишние. Давайте создадим лист с нуля и создадим свои собственные правила.

Первое, что я сделал, создал свое любимое правило – Deny All (запретить все)

и поместил его вниз. Затем с помощью поиска в интернете я выяснил, какие порты использует технология VPN. Это Protocol 47 , который имеет еще название GRE :

Правило с GRE я поместил выше запрещающего правила. Еще один порт, который надо открыть для VPN – 1723 . Поэтому я создал правило VPN_IN:

Правило с портом 1723 я поместил на самый верх. Остальные правила я немного видоизменил, некоторые оставил. Получился такой список (Firewall List):

Прокомментирую каждое.

Сразу оговорюсь, что полностью полагаться на эту статью не стоит. Возможно, что-то я упустил из виду. В вопросах безопасности я не гуру, поэтому заранее прошу прощения, если допустил какие-либо ошибки. Критика, пожелания и похвалы приветствуется, пишите комментарии внизу.